Wireguard Server 2 Server in OpenWRT

TCP和UDP的区别?

对比如下:

| UDP | TCP | |

|---|---|---|

| 是否连接 | 无连接 | 面向连接 |

| 是否可靠 | 不可靠传输,不使用流量控制和拥塞控制 | 可靠传输,使用流量控制和拥塞控制 |

| 是否有序 | 无序 | 有序,消息在传输过程中可能会乱序,TCP 会重新排序 |

| 传输速度 | 快 | 慢 |

| 连接对象个数 | 支持一对一,一对多,多对一和多对多交互通信 | 只能是一对一通信 |

| 传输方式 | 面向报文 | 面向字节流 |

| 首部开销 | 首部开销小,仅8字节 | 首部最小20字节,最大60字节 |

| 适用场景 | 适用于实时应用(IP电话、视频会议、直播等) | 适用于要求可靠传输的应用,例如文件传输 |

总结:

- TCP 用于在传输层有必要实现可靠传输的情况,

- UDP 用于对高速传输和实时性有较高要求的通信。

- TCP 和 UDP 应该根据应用目的按需使用。

- 注意虽然UDP传输时是无序的,但每个报文还是包含有报文序号,以便接收后排序

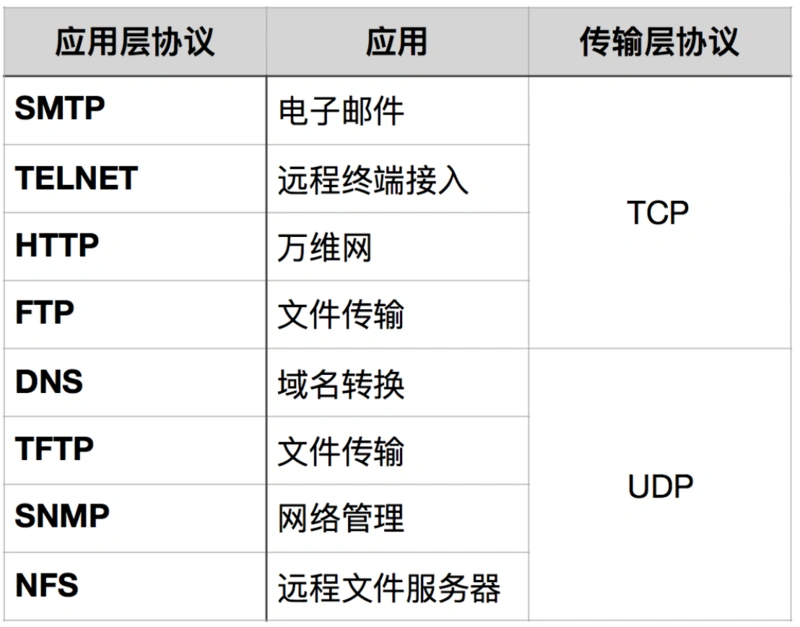

UDP 和 TCP 对应的应用场景是什么?

TCP 是面向连接,能保证数据的可靠性交付,因此经常用于:

- FTP文件传输

- HTTP / HTTPS

UDP 面向无连接,它可以随时发送数据,再加上UDP本身的处理既简单又高效,因此经常用于:

- 包总量较少的通信,如 DNS 、SNMP等

- 视频、音频等多媒体通信

- 广播通信

TCP协议如何保证可靠性?

TCP主要提供了检验和、序列号/确认应答、超时重传、滑动窗口、拥塞控制和 流量控制等方法实现了可靠性传输。

- 检验和:通过检验和的方式,接收端可以检测出来数据是否有差错和异常,假如有差错就会直接丢弃TCP段,重新发送。

- 序列号/确认应答:

序列号的作用不仅仅是应答的作用,有了序列号能够将接收到的数据根据序列号排序,并且去掉重复序列号的数据。

TCP传输的过程中,每次接收方收到数据后,都会对传输方进行确认应答。也就是发送ACK报文,这个ACK报文当中带有对应的确认序列号,告诉发送方,接收到了哪些数据,下一次的数据从哪里发。 - 滑动窗口:滑动窗口既提高了报文传输的效率,也避免了发送方发送过多的数据而导致接收方无法正常处理的异常。

- 超时重传:超时重传是指发送出去的数据包到接收到确认包之间的时间,如果超过了这个时间会被认为是丢包了,需要重传。最大超时时间是动态计算的。

- 拥塞控制:在数据传输过程中,可能由于网络状态的问题,造成网络拥堵,此时引入拥塞控制机制,在保证TCP可靠性的同时,提高性能。

- 流量控制:

- 如果主机A 一直向主机B发送数据,不考虑主机B的接受能力,则可能导致主机B的接受缓冲区满了而无法再接受数据,从而会导致大量的数据丢包,引发重传机制。

- 而在重传的过程中,若主机B的接收缓冲区情况仍未好转,则会将大量的时间浪费在重传数据上,降低传送数据的效率。

- 所以引入流量控制机制,主机B通过告诉主机A自己接收缓冲区的大小,来使主机A控制发送的数据量。流量控制与TCP协议报头中的窗口大小有关。

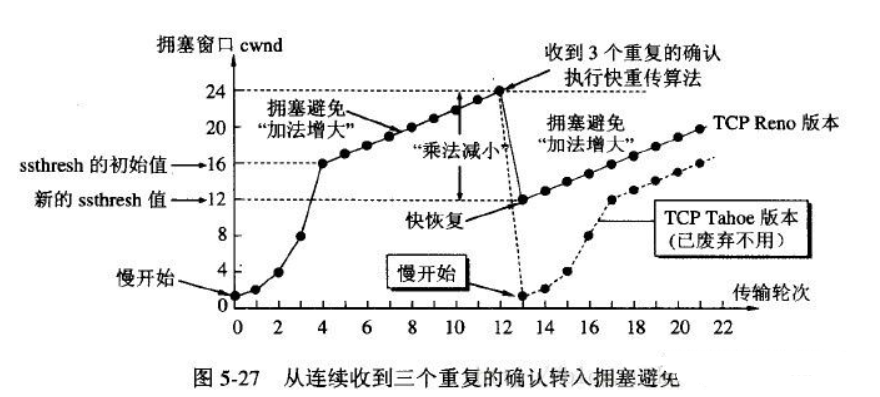

详细讲一下拥塞控制?

TCP 一共使用了四种算法来实现拥塞控制:

- **慢开始(slow-start)**:不要一开始就发送大量的数据,由小到大逐渐增加拥塞窗口的大小。

- **拥塞避免(congestion avoidance)**:

- 拥塞避免算法让拥塞窗口缓慢增长,即每经过一个往返时间RTT就把发送方的拥塞窗口cwnd加1而不是加倍。

- 这样拥塞窗口按线性规律缓慢增长。

- 发送方维持一个叫做拥塞窗口cwnd(congestion window)的状态变量。当cwnd ssthresh时,改用拥塞避免算法。

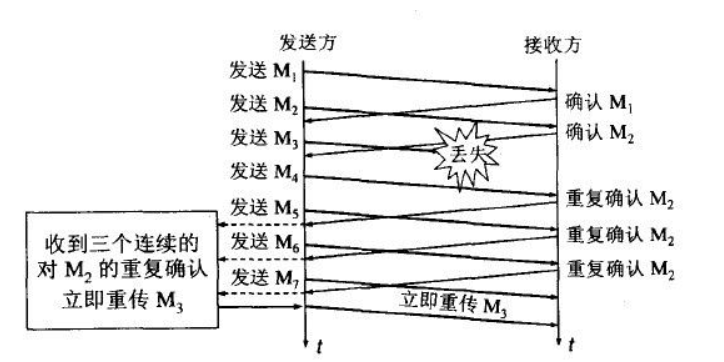

- **快重传(fast retransmit)**:

- 我们可以剔除一些不必要的拥塞报文,提高网络吞吐量。

- 比如接收方在收到一个失序的报文段后就立即发出重复确认,而不要等到自己发送数据时捎带确认。

- 快重传规定:发送方只要一连收到三个重复确认就应当立即重传对方尚未收到的报文段,而不必继续等待设置的重传计时器时间到期。

- **快恢复(fast recovery)**:主要是配合快重传。

- 当发送方连续收到三个重复确认时,就执行“乘法减小”算法,把ssthresh门限减半(为了预防网络发生拥塞),但接下来并不执行慢开始算法,

- 因为如果网络出现拥塞的话就不会收到好几个重复的确认,收到三个重复确认说明网络状况还可以。

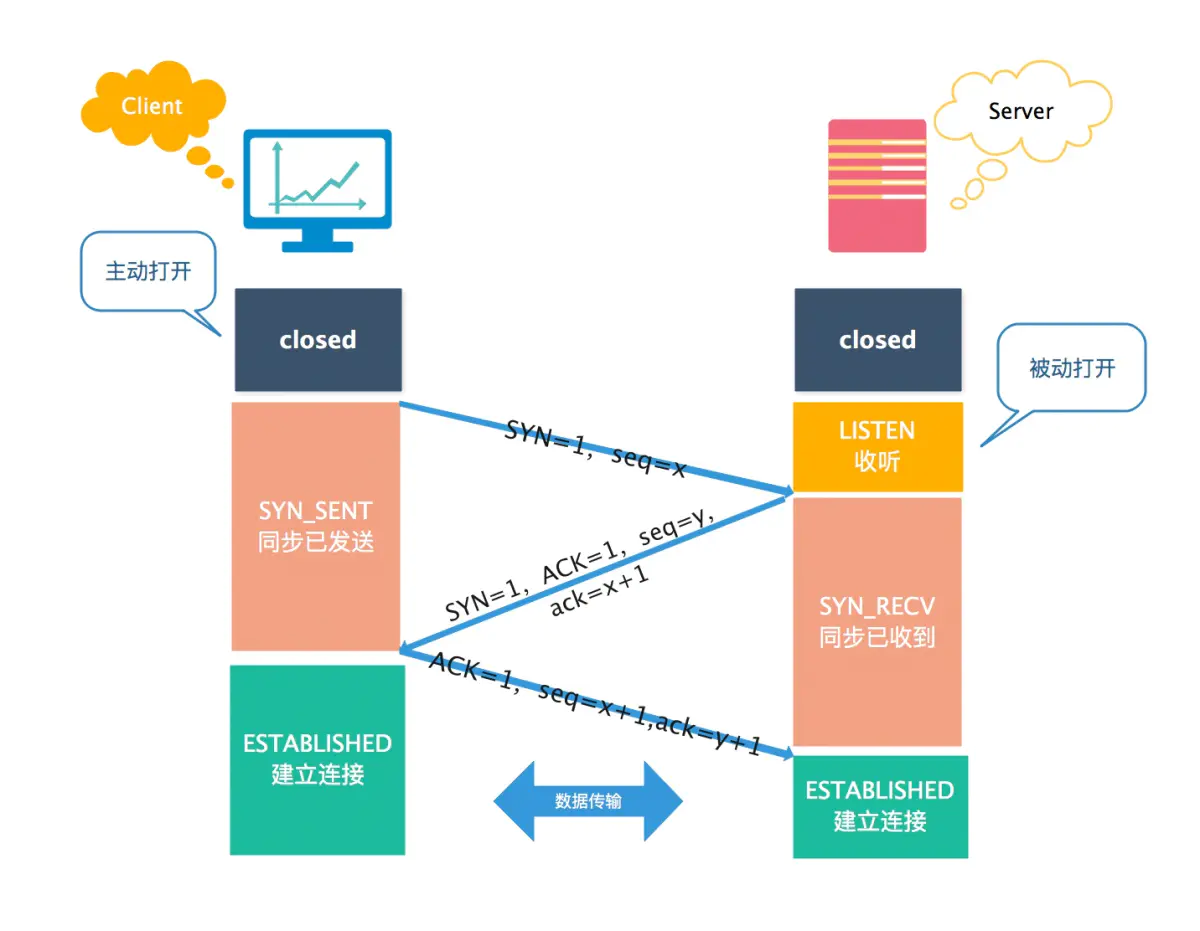

详细介绍一下 TCP 的三次握手机制?

三次握手机制:

- 第一次握手:

- 客户端请求建立连接,向服务端发送一个同步报文(SYN=1),

- 同时选择一个随机数

seq = x作为初始序列号, - 并进入SYN_SENT状态,等待服务器确认。

- 第二次握手::

- 服务端收到连接请求报文后,如果同意建立连接,则向客户端发送同步确认报文(SYN=1,ACK=1),

- 确认号为

ack = x + 1,同时选择一个随机数seq = y作为初始序列号, - 此时服务器进入SYN_RECV状态。

- 第三次握手:

- 客户端收到服务端的确认后,向服务端发送一个确认报文(ACK=1),

- 确认号为

ack = y + 1,序列号为seq = x + 1, - 客户端和服务器进入ESTABLISHED状态,完成三次握手。

理想状态下,TCP连接一旦建立,在通信双方中的任何一方主动关闭连接之前,TCP 连接都将被一直保持下去。

为什么需要三次握手,而不是两次?

主要有三个原因:

防止已过期的连接请求报文突然又传送到服务器,因而产生错误和资源浪费。

在双方两次握手即可建立连接的情况下,假设客户端发送 A 报文段请求建立连接,由于网络原因造成 A 暂时无法到达服务器,服务器接收不到请求报文段就不会返回确认报文段。

客户端在长时间得不到应答的情况下重新发送请求报文段 B,这次 B 顺利到达服务器,服务器随即返回确认报文并进入 ESTABLISHED 状态,客户端在收到 确认报文后也进入 ESTABLISHED 状态,双方建立连接并传输数据,之后正常断开连接。

此时姗姗来迟的 A 报文段才到达服务器,服务器随即返回确认报文并进入 ESTABLISHED 状态,但是已经进入 CLOSED 状态的客户端无法再接受确认报文段,更无法进入 ESTABLISHED 状态,这将导致服务器长时间单方面等待,造成资源浪费。

三次握手才能让双方均确认自己和对方的发送和接收能力都正常。

第一次握手:客户端只是发送处请求报文段,什么都无法确认,而服务器可以确认自己的接收能力和对方的发送能力正常;

第二次握手:客户端可以确认自己发送能力和接收能力正常,对方发送能力和接收能力正常;

第三次握手:服务器可以确认自己发送能力和接收能力正常,对方发送能力和接收能力正常;

可见三次握手才能让双方都确认自己和对方的发送和接收能力全部正常,这样就可以愉快地进行通信了。

告知对方自己的初始序号值,并确认收到对方的初始序号值。

TCP 实现了可靠的数据传输,原因之一就是 TCP 报文段中维护了序号字段和确认序号字段,通过这两个字段双方都可以知道在自己发出的数据中,哪些是已经被对方确认接收的。这两个字段的值会在初始序号值得基础递增,如果是两次握手,只有发起方的初始序号可以得到确认,而另一方的初始序号则得不到确认。

为什么要三次握手,而不是四次?

因为三次握手已经可以确认双方的发送接收能力正常,双方都知道彼此已经准备好,而且也可以完成对双方初始序号值得确认,也就无需再第四次握手了。

- 第一次握手:服务端确认“自己收、客户端发”报文功能正常。

- 第二次握手:客户端确认“自己发、自己收、服务端收、客户端发”报文功能正常,客户端认为连接已建立。

- 第三次握手:服务端确认“自己发、客户端收”报文功能正常,此时双方均建立连接,可以正常通信。

什么是 SYN洪泛攻击?如何防范?

SYN洪泛攻击属于 DOS 攻击的一种,它利用 TCP 协议缺陷,通过发送大量的半连接请求,耗费 CPU 和内存资源。

原理:

- 在三次握手过程中,服务器发送

[SYN/ACK]包(第二个包)之后、收到客户端的[ACK]包(第三个包)之前的 TCP 连接称为半连接(half-open connect),- 此时服务器处于

SYN_RECV(等待客户端响应)状态。如果接收到客户端的[ACK],则 TCP 连接成功, - 如果未接受到,则会不断重发请求直至成功。

- 此时服务器处于

- SYN 攻击的攻击者在短时间内伪造大量不存在的 IP 地址,向服务器不断地发送

[SYN]包,服务器回复[SYN/ACK]包,并等待客户的确认。由于源地址是不存在的,服务器需要不断的重发直至超时。 - 这些伪造的

[SYN]包将长时间占用未连接队列,影响了正常的 SYN,导致目标系统运行缓慢、网络堵塞甚至系统瘫痪。

检测:当在服务器上看到大量的半连接状态时,特别是源 IP 地址是随机的,基本上可以断定这是一次 SYN 攻击。

防范:

- 通过防火墙、路由器等过滤网关防护。

- 通过加固 TCP/IP 协议栈防范,如增加最大半连接数,缩短超时时间。

- SYN cookies技术。SYN Cookies 是对 TCP 服务器端的三次握手做一些修改,专门用来防范 SYN 洪泛攻击的一种手段。

三次握手连接阶段,最后一次ACK包丢失,会发生什么?

服务端:

- 第三次的ACK在网络中丢失,那么服务端该TCP连接的状态为SYN_RECV,并且会根据 TCP的超时重传机制,会等待3秒、6秒、12秒后重新发送SYN+ACK包,以便客户端重新发送ACK包。

- 如果重发指定次数之后,仍然未收到 客户端的ACK应答,那么一段时间后,服务端自动关闭这个连接。

客户端:

客户端认为这个连接已经建立,如果客户端向服务端发送数据,服务端将以RST包(Reset,标示复位,用于异常的关闭连接)响应。此时,客户端知道第三次握手失败。

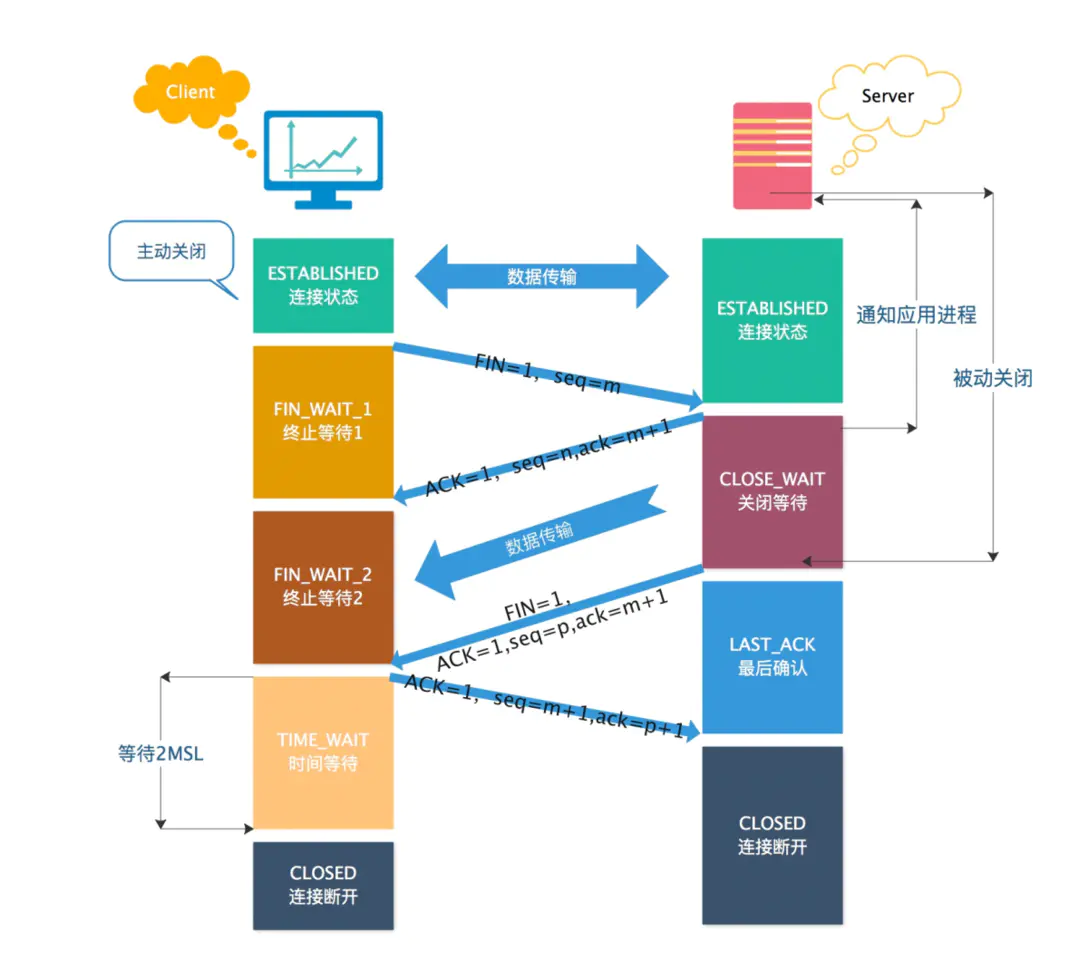

详细介绍一下 TCP 的四次挥手过程?

第一次挥手:客户端向服务端发送连接释放报文(FIN=1,ACK=1),主动关闭连接,同时等待服务端的确认。

- 序列号 seq = u,即客户端上次发送的报文的最后一个字节的序号 + 1

- 确认号 ack = k, 即服务端上次发送的报文的最后一个字节的序号 + 1

第二次挥手:服务端收到连接释放报文后,立即发出确认报文(ACK=1),序列号 seq = k,确认号 ack = u + 1。

这时 TCP 连接处于半关闭状态,即客户端到服务端的连接已经释放了,但是服务端到客户端的连接还未释放。这表示客户端已经没有数据发送了,但是服务端可能还要给客户端发送数据。

第三次挥手:服务端向客户端发送连接释放报文(FIN=1,ACK=1),主动关闭连接,同时等待 A 的确认。

- 序列号 seq = w,即服务端上次发送的报文的最后一个字节的序号 + 1。

- 确认号 ack = u + 1,与第二次挥手相同,因为这段时间客户端没有发送数据

第四次挥手:客户端收到服务端的连接释放报文后,立即发出确认报文(ACK=1),序列号 seq = u + 1,确认号为 ack = w + 1。

此时,客户端就进入了

TIME-WAIT状态。注意此时客户端到 TCP 连接还没有释放,必须经过 2*MSL(最长报文段寿命)的时间后,才进入CLOSED状态。而服务端只要收到客户端发出的确认,就立即进入CLOSED状态。可以看到,服务端结束 TCP 连接的时间要比客户端早一些。

为什么连接的时候是三次握手,关闭的时候却是四次握手?

服务器在收到客户端的 FIN 报文段后,可能还有一些数据要传输,所以不能马上关闭连接,但是会做出应答,返回 ACK 报文段.

接下来可能会继续发送数据,在数据发送完后,服务器会向客户单发送 FIN 报文,表示数据已经发送完毕,请求关闭连接。服务器的ACK和FIN一般都会分开发送,从而导致多了一次,因此一共需要四次挥手。

为什么客户端的 TIME-WAIT 状态必须等待 2MSL ?

主要有两个原因:

确保 ACK 报文能够到达服务端,从而使服务端正常关闭连接。

第四次挥手时,客户端第四次挥手的 ACK 报文不一定会到达服务端。服务端会超时重传 FIN/ACK 报文,此时如果客户端已经断开了连接,那么就无法响应服务端的二次请求,这样服务端迟迟收不到 FIN/ACK 报文的确认,就无法正常断开连接。

MSL 是报文段在网络上存活的最长时间。客户端等待 2MSL 时间,即「客户端 ACK 报文 1MSL 超时 + 服务端 FIN 报文 1MSL 传输」,就能够收到服务端重传的 FIN/ACK 报文,然后客户端重传一次 ACK 报文,并重新启动 2MSL 计时器。如此保证服务端能够正常关闭。

如果服务端重发的 FIN 没有成功地在 2MSL 时间里传给客户端,服务端则会继续超时重试直到断开连接。

防止已失效的连接请求报文段出现在之后的连接中。

TCP 要求在 2MSL 内不使用相同的序列号。客户端在发送完最后一个 ACK 报文段后,再经过时间 2MSL,就可以保证本连接持续的时间内产生的所有报文段都从网络中消失。这样就可以使下一个连接中不会出现这种旧的连接请求报文段。或者即使收到这些过时的报文,也可以不处理它。

如果已经建立了连接,但是客户端出现故障了怎么办?

或者说,如果三次握手阶段、四次挥手阶段的包丢失了怎么办?如“服务端重发 FIN丢失”的问题。

简而言之,通过定时器 + 超时重试机制,尝试获取确认,直到最后会自动断开连接。

具体而言,TCP 设有一个保活计时器。服务器每收到一次客户端的数据,都会重新复位这个计时器,时间通常是设置为 2 小时。若 2 小时还没有收到客户端的任何数据,服务器就开始重试:每隔 75 分钟发送一个探测报文段,若一连发送 10 个探测报文后客户端依然没有回应,那么服务器就认为连接已经断开了。

TIME-WAIT 状态过多会产生什么后果?怎样处理?

从服务器来讲,短时间内关闭了大量的Client连接,就会造成服务器上出现大量的TIME_WAIT连接,严重消耗着服务器的资源,此时部分客户端就会显示连接不上。

从客户端来讲,客户端TIME_WAIT过多,就会导致端口资源被占用,因为端口就65536个,被占满就会导致无法创建新的连接。

解决办法:

服务器可以设置 SO_REUSEADDR 套接字选项来避免 TIME_WAIT状态,此套接字选项告诉内核,即使此端口正忙(处于

TIME_WAIT状态),也请继续并重用它。调整系统内核参数,修改/etc/sysctl.conf文件,即修改

net.ipv4.tcp_tw_reuse 和 tcp_timestamps1

2net.ipv4.tcp_tw_reuse = 1 表示开启重用。允许将TIME-WAIT sockets重新用于新的TCP连接,默认为0,表示关闭;

net.ipv4.tcp_tw_recycle = 1 表示开启TCP连接中TIME-WAIT sockets的快速回收,默认为0,表示关闭。强制关闭,发送 RST 包越过TIME_WAIT状态,直接进入CLOSED状态。

TIME_WAIT 是服务器端的状态?还是客户端的状态?

TIME_WAIT 是主动断开连接的一方会进入的状态,一般情况下,都是客户端所处的状态;服务器端一般设置不主动关闭连接。

TIME_WAIT 需要等待 2MSL,在大量短连接的情况下,TIME_WAIT会太多,这也会消耗很多系统资源。对于服务器来说,在 HTTP 协议里指定 KeepAlive(浏览器重用一个 TCP 连接来处理多个 HTTP 请求),由浏览器来主动断开连接,可以一定程度上减少服务器的这个问题。

阿里云秋招笔试题的一个选择题

现在有一个数据部分长度为8192B的数据需要通过UDP在以太网上传播,经过分片化为多个IP数据报片,这些片中的数据部分长度都有哪些?(假设按照最大长度分片), 计网习题

需要进一步的研究学习

暂无

遇到的问题

暂无

开题缘由、总结、反思、吐槽~~

参考文献

无VPN原理

vpn:英文全称是“Virtual Private Network”,翻译过来就是“虚拟专用网络”。vpn通常拿来做2个事情:

- 一个是可以让世界上任意2台机器进入一个虚拟的局域网中(当然这个局域网的数据通讯是加密的,很安全,用起来和一个家庭局域网没有区别),

- 一个是可以用来翻墙。

VPN与SS的区别

- SS全称shadowsocks,SSR全称shadowsocks-R

- VPN是为了保证通信的安全性、私密性,不是专门为“科学上网”制定的技术

- 而SS/SSR则是为了转发客户端流量,绕过防火墙的检测,从而达到“科学上网”的真实意图,但是没有保证数据传输的安全性。

- vpn比ss更加底层,它通过操作系统的接口直接虚拟出一张网卡,后续整个操作系统的网络通讯都将通过这张虚拟的网卡进行收发。

- 这和任何一个代理的实现思路都差不多,应用层并不知道网卡是虚拟的,这样vpn虚拟网卡将以中间人的身份对数据进行加工,从而实现各种神奇的效果。具体来说,vpn是通过编写一套网卡驱动并注册到操作系统实现的虚拟网卡,这样数据只要经过网卡收发就可以进行拦截处理。

一句话,vpn在IP层工作,而ss在TCP层工作。

内网访问举例

- 普通用户无法访问公司内网服务器

- 开启VPN以后,如果他想打开公司ERP,他的电脑就不再直接连接公司ERP网站,而是去连接VPN服务器,并给VPN服务器发一条指令——“我要访问公司ERP”。

- VPN服务器接到指令后,VPN服务器自己去访问公司ERP,收到公司ERP网页的内容,再把内容回传给员工,这样使用VPN的员工最终就能看到公司ERP网站的内容了。

- 也就是说,使用VPN时,这个员工的所有网上访问都通过VPN服务器代理完成的。

IP packet 如何被传输

理解 VPN 路由(以及任何网络路由)配置的关键是认识到一个 IP packet 如何被传输,以下描述的是极度简化后的单向传输过程:

- 机器 A (192.168.0.2) 发送了一个目标地址为 172.29.1.4 的 IP packet.

- 根据本地路由规则,172.29.1.0/24 的下一跳是虚拟网卡 tun0, 由 VPN 客户端接管。

- VPN 客户端将这个 packet 的来源地址从 192.168.0.2 改为 10.8.0.123, 转发给 VPN 服务端。

- VPN 服务端收到 packet. 根据本地路由规则,172.29.1.0/24 的下一跳是默认网关 172.29.1.1.

- 默认网关找到在同一个局域网内的机器 B (172.29.1.4).

客户端 -> 内网

为什么机器 A 的本地路由表里会有 172.29.1.0/24 这个网段的路由规则?通常情况下,这是 OpenVPN 服务端推送给客户端,由客户端在建立 VPN 连接时自动添加的。也可以由服务端自定义,比如wireguard

内网 -> 客户端

这个时候,如果机器 B 想要回复 A(比如发个 ACK),就会出问题,因为 packet 的来源地址还是 10.8.0.123, 而 10.8.0.0/24 网段并不属于当前局域网,是 VPN 服务端私有的——机器 B 往 10.8.0.123 发送的 ACK 会在某个位置(比如默认网关)遇到 “host unreachable” 而被丢弃。对于机器 A 来说,表面现象可能是连接超时或 ping 不通。

解决方法是,在 packet 离开 VPN 服务端时,将其「伪装」成来自 172.29.0.3(举例VPN 服务端的局域网地址),这样机器 B 发送的 ACK 就能顺利回到 VPN 服务端,然后发给机器 A. 这就是所谓的 SNAT。

- SNAT: Source Network Address Translation,是修改网络包源ip地址的。

- DNAT: Destination Network Address Translation,是修改网络包目的ip地址的。

在 Linux 系统中由 iptables 来管理,具体命令是:

1 | iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE. |

客户端 -> 另一个客户端的内网

连接 OpenVPN 的两个 client 之间可以互相通信,这是因为服务端推送的路由里包含了对应的网段。但是想从 Client A 到达 Client B 所在局域网的其他机器,还需要额外的配置。因为 OpenVPN 服务端缺少 Client B 局域网相关的路由规则。

1 | server.conf |

内网与内网互访

在前两节所给的配置基础上,只需要再加一点配置,就能实现 OpenVPN 服务端所在局域网与客户端所在局域网的互访。配置内容是,在各自局域网的默认网关上添加路由,将对方局域网网段的下一跳设为 OpenVPN 服务端 / 客户端所在机器,同时用 iptables 配置相应的 SNAT 规则。

机场购买链接推荐

Based on the info in clashio, we select some cheap vpns to try.

| name | 每月价格(¥/GB/off on holiday) | 每月单价(GB/¥) | 每年单价(GB/¥) | 节点数与稳定性 | 使用速度感觉 |

|---|---|---|---|---|---|

| fastlink 2019 | 20/100/-30% | 5 | 100+, 节点速度高达5Gbps | 峰值 5Gbps (1) | |

| totoro 2023 | 15/100/-20%(2) | 6.6 | ??? | ??? | |

| 冲浪猫 2022 | 16/200/-12%(3) | 12.5 | ??? | 峰值 1Gbps | |

| 奈云机场 2021 | 10.6/168/-30%(4) | 15.8 | 230624购买,240109几天全面掉线 | 峰值 5Gbps (6) | |

| FatCat 2023 | 6/60/-20% | 10 | ??? | 峰值 xx Gbps |

!!! question annotate “My Choice: 单价,大小,速度,优惠码有效期”

1. 优惠码(春节 中秋 双十一)

1. [fastlink](https://v02.fl-aff.com/auth/register?code=rotu) 用了两年了,还是x3很快的。但是相当于一个月只有30GB, 不够用。

3. [奈云机场](https://www.naiun2.top/#/register?code=gL7mHyh9)(可靠性暂时不行),[冲浪猫](https://b.msclm.net/#/register?code=AAUF1Efg) 平衡比较好。

现在组合:奈云机场(2) + fastlink。 等fastlink过期了(1),看要不要转成 冲浪猫。

- 240624

- 241105 配置:复制订阅,订阅地址后面加

&flag=clash下载config.yaml

SJF 稳定翻墙VPS

brook vpn+ Amazon American node

各种设备翻墙

参考文献

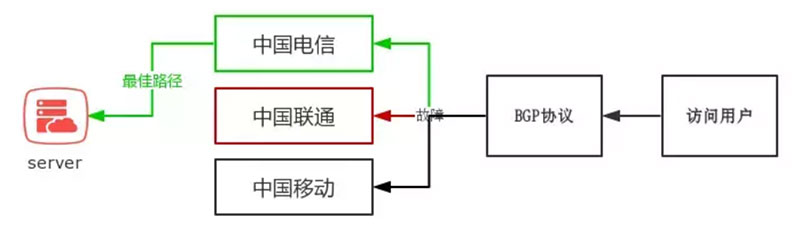

[^1]: BGP 漫谈

简介

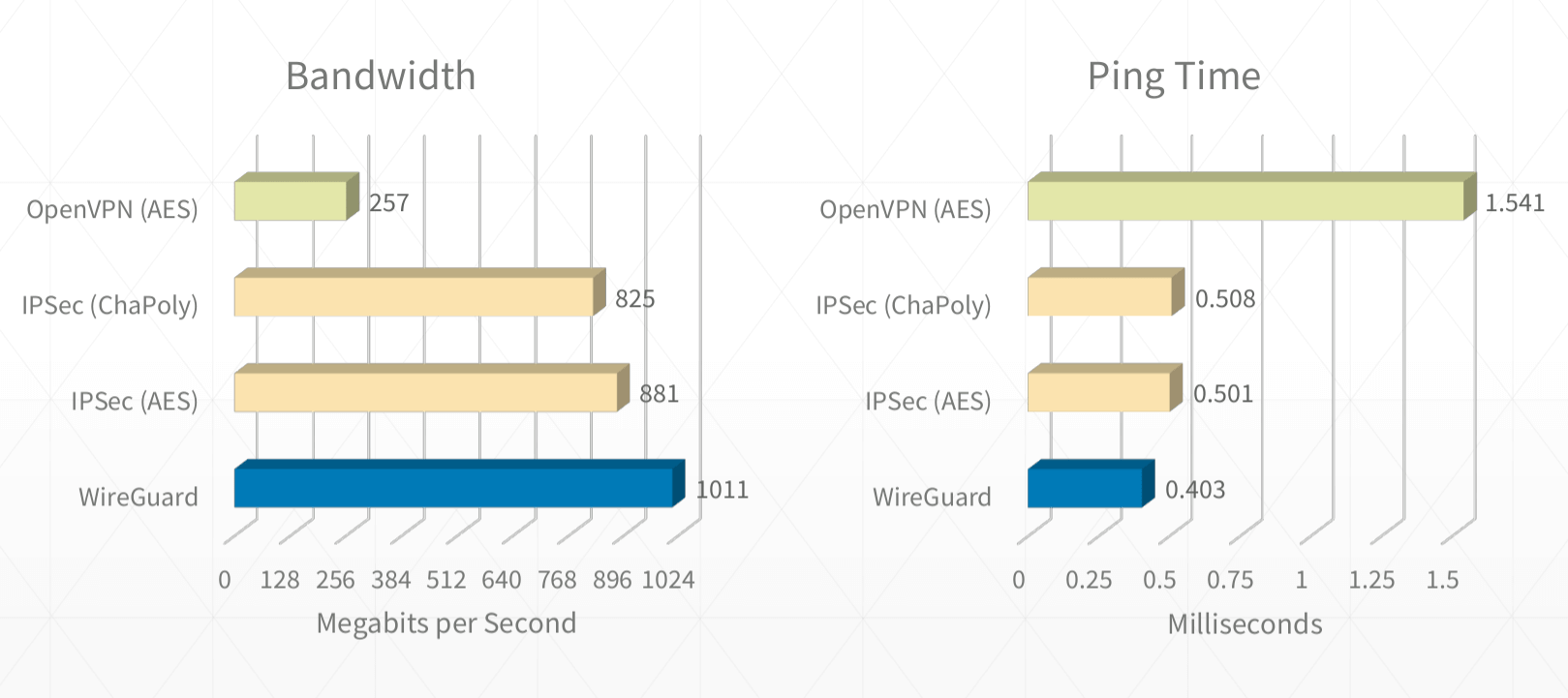

- WireGuard 是由 Jason Donenfeld 等人用 C 语言编写的一个开源 VPN 协议,被视为下一代 VPN 协议,旨在解决许多困扰 IPSec/IKEv2、OpenVPN 或 L2TP 等其他 VPN 协议的问题。它与 Tinc 和 MeshBird 等现代 VPN 产品有一些相似之处,即加密技术先进、配置简单。

- 从 2020 年 1 月开始,它已经并入了 Linux 内核的 5.6 版本,这意味着大多数 Linux 发行版的用户将拥有一个开箱即用的 WireGuard。

- WireGuard 作为一个更先进、更现代的 VPN 协议,比起传统的 IPSec、OpenVPN 等实现,效率更高,配置更简单,并且已经合并入 Linux 内核,使用起来更加方便。

常见VPN方法比较

- wireguard 精簡、速度極快:

- 只有 4000 行程式碼,是最精簡的 VPN 協議。对比下 OpenVPN,大约有 10 万行代码。

- WireGuard 利用内核空间处理来提升性能(更高吞吐和更低延迟),同时避免了不必要的内核和用户空间频繁上下文切换开销。

Wireguard客户端连接Debug

- 首先,服务端的ip或者域名能ping通

- 其次端口确定开放

> nc -z -v -u 4.shaojiemike.top 51822,wg是udp - 修改wg客户端配置文件,限制ip为wg设置的内网段,

AllowedIPs = 192.168.31.0/24,10.0.233.1/24.然后ping 192.168.31.1测试 - 如果还不行,判断为wg的VPN包被中间网关识别并丢弃

配置文件

配置详解参考中文文档

PersistentKeepalive

- 一端位于 NAT 后面,另一端直接通过公网暴露

- 这种情况下,最简单的方案是:通过公网暴露的一端作为服务端,另一端指定服务端的公网地址和端口,然后通过 persistent-keepalive 选项维持长连接,让 NAT 记得对应的映射关系。

[peer]里设定字段PersistentKeepalive = 25,表示每隔 25 秒发送一次 ping 来检查连接。

AllowedIPs

虽然AllowedIPs = 0.0.0.0/0与AllowedIPs = 0.0.0.0/1, 128.0.0.0/1包含的都是全部的ip。

但是前者在iptable里为default dev wg1,后者为两条0.0.0.0/1 dev wg1和128.0.0.0/1 dev wg1。

由于路由的ip匹配遵循最长前缀匹配规则,如果路由表里原本有一条efault dev eth0。使用前者会导致混乱。但是使用后者,由于两条的优先级会更高,会屏蔽掉原本的default规则。

前者的iptable修改如下:(macbook上)

1 | > ip route |

后者的iptable修改如下

1 | > ip route |

原理

建议看WireGuard 教程:WireGuard 的工作原理 和WireGuard 基础教程:wg-quick 路由策略解读,详细解释了wg是如何修改路由表规则的。

wireguard 运行原理以及配置文件

默认会产生51840的路由table,ip rule优先级较高。可以通过配置文件中添加PostUp来修改最后一个default的路由规则。

1 | root@snode6:/etc/wireguard# cat wg0.conf |

PostUp会产生下面的规则

1 | root@snode6:/staff/shaojiemike# ip ro show table default |

OpenVPN原理

OpenVPN原理通过在main添加all规则来实现

1 | # shaojiemike @ node5 in ~ [22:29:05] |

clash TUN模式

Macbook上的应用上的ClashX Pro的增强模式类似, 会添加如下配置,将基本所有流量代理(除开0.0.0.0/8)

1 | > ip route |

明显有代理死循环问题,如何解决???

1 | shaojiemike@shaojiemikedeMacBook-Air ~/github/hugoMinos (main*) [10:59:32] |

Wireguard 环境配置

wireguard-go: 安装客户端 wg-quick up config

wireguard-tools: 安装服务端 wg

Wireguard 常见命令

- 启动

wg-quick up wg1 - 关闭

wg-quick down wg1 - 查看状态

wg显示全部,或者wg show wg1显示wg1

wireguard开机启动

1 | systemctl enable wg-quick@wg1 --now |

使用wireguard 代理ipv6请求

- WireGuard 也支持 IPv6。OpenWRT 服务端,当然要allowed ip

fd00::aaaa:5/128、 - 注意:这是伪需求,为什么ipv6的流量需要走ipv6,不走wg,每个机器可以获得独立的公网ipv6,对于PT做种是很好的。

1 | brainiac1# cat wg-tsj.conf |

两次wireguard上网

修改sysctl.conf文件的net.ipv4.ip_forward参数。其值为0,说明禁止进行IP转发;如果是1,则说明IP转发功能已经打开。

需要执行指令sysctl -p 后新的配置才会生效。

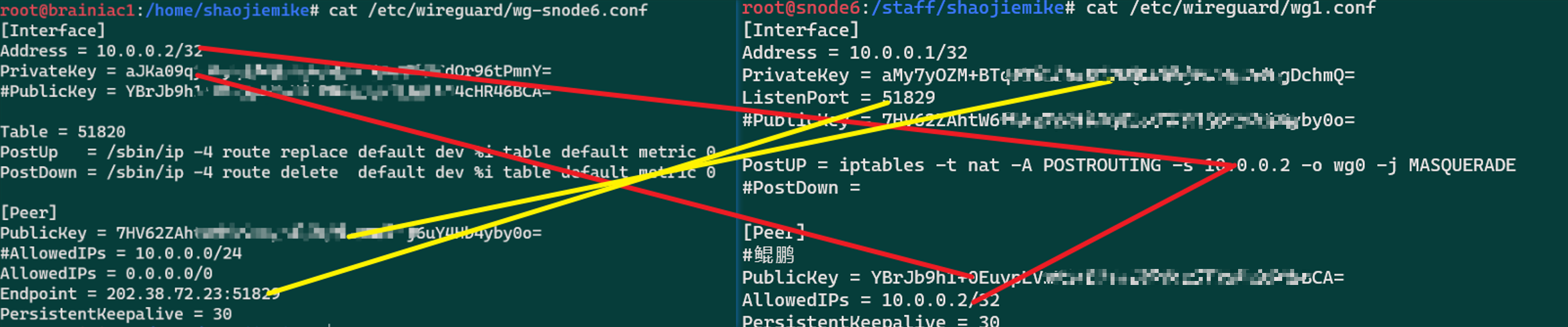

两台机器的wireguard配置

注意中间需要NAT转换, 相当于把kunpeng机器的请求,隐藏成snode6的请求。在后一次wireguard转发时,就不会被过滤掉。

1 | PostUp = iptables -t nat -A POSTROUTING -s 10.1.0.0/24 ! -o %i -j MASQUERADE |

机器(Nas)使用Wireguard上网

问题场景

由于换了wg服务端,导致nas变成闭环的网络了。最后是通过群晖助手(Synology Assistant / Web Assistant)的设置静态ip才连接上机器,但是iptable被设置乱了。

静态连接上机器,首先在网页管理页面切换成DHCP(静态ip的DNS解析有误),iptable变成如下

1 | sh-4.4# ip ro |

注意iptable的修改是实时生效的。

思路

为了让nas上网我们需要满足两点

- 本地ssh eth0的222.195.90.2能访问机器(优先级更高)

- 其余网络走wg

1 | # 重要项如下 |

使用wg1配置如下:

1 | sh-4.4# cat /etc/wireguard/wg1.conf |

问题:服务端重启,Nas的wg客户端失联

要保留没有wg的时候访问服务端的eth0(114.214.233.xxx)的通路

1 | sh-4.4# ip ro s t main |

来自eth0的ssh与ping请求原路返回

源地址为自身IP的包走学校的路由器

目的:需要ssh和ping ipv4成功

修改netplan的配置文件

1 | # shaojiemike @ node5 in ~ [22:29:11] |

routing-policy会产生

1 | # shaojiemike @ node5 in ~ [22:30:33] |

由于2优先级高,使得ping和ssh的返回信包(源地址为自身机器IP的包)走table1 规则,而不是走

routes使得所有的table1都会走学校的路由器(202.38.73.254)

1 | $ ip route show table 1 |

衍生问题:网络请求的源地址不是自己吗?怎么确定的

开启wg后,网络请求源地址变成了10.0.33.2。不是202.38.73.217

1 | root@node5:/home/shaojiemike# ip ro |

但是外界ping的是202.38.73.217。返回包交换所以会产生源地址为202.38.73.217的包

wireguard 实现翻墙

- WireGuard 在国内网络环境下会遇到一个致命的问题:UDP 封锁/限速。虽然通过 WireGuard 可以在隧道内传输任何基于 IP 的协议(TCP、UDP、ICMP、SCTP、IPIP、GRE 等),但 WireGuard 隧道本身是通过 UDP 协议进行通信的,而国内运营商根本没有能力和精力根据 TCP 和 UDP 的不同去深度定制不同的 QoS 策略,几乎全部采取一刀切的手段:对 UDP 进行限速甚至封锁。

- 虽然对 UDP 不友好,但却无力深度检测 TCP 连接的真实性。

- 将 UDP 连接伪装成 TCP 连接不就蒙混过关了。目前支持将 UDP 流量伪装成 TCP 流量的主流工具是 udp2raw,但是有一款更强大的新工具: Phantun。

需要进一步的研究学习

暂无

遇到的问题

暂无

开题缘由、总结、反思、吐槽~~

参考文献

WireGuard 基础教程:使用 Phantun 将 WireGuard 的 UDP 流量伪装成 TCP

环回地址

- 环回地址,是指不离开主机的数据包(也就是说,这些数据包不会通过外部网络接口)。

- 任何发往环回地址的数据包,其处理都在 TCP/IP 协议叠的链路层中实现的。这些数据包不会向下交由网卡(NIC)或者设备驱动程序处理,既不应在电脑系统以外出现,也不可经路由器转发。

- 环回地址是主机用于向自身发送通信的一个特殊地址,帮助我们在同一台主机上实现client和server的功能。

- 运用本地环回机制,便可在主机上运行网络服务,期间不须安装实体网络接口卡,也无须将该服务开放予主机所在网络。

localhost

- localhost 是一个别名,用于指代为环回保留的 IP 地址(环回地址)。

- IPv4使用 A 类地址的最后一个块(从 127.0.0.1 到 127.255.255)

- 发送到这些地址(127.0.0.1 到 127.255.255.255)的所有数据包都会返回本机。

- 而IPv6保留第一个(0:0:0:0:0:0:0:1 - 或 : :1)作为其环回地址。

- IPv4使用 A 类地址的最后一个块(从 127.0.0.1 到 127.255.255)

0.0.0.0 任意ip

- 0.0.0.0并不是一个真实的的IP地址,它表示本机中所有的IPV4地址。

- 监听0.0.0.0的端口,就是监听本机中所有IP的端口。

- 0.0.0.0是不能被ping通的。

localhost 与 127.0.0.1区别

- localhost(本地主机)不是专门指 127.0.0.1,而是指为环回保留的整个 IP 地址范围。

- 注意你不能总是使用127.0.0.1进行环回。

- 仅限 IPv6 的系统不会响应此类请求,因为它们的 localhost 链接到地址::1。

- 修改

/etc/hosts文件即可修改环回的地址。但是十分不建议这样做,很可能导致本地服务崩溃

- 注意你不能总是使用127.0.0.1进行环回。

- 请求的发送方式不同???

- 127.0.0.1是通过网卡传输,依赖网卡,并受到网络防火墙和网卡相关的限制。

- localhost不会解析成ip,也不会占用网卡、网络资源。一般设置程序时本地服务用localhost是最好的。

如何将环回地址某端口上的服务映射到外部网络接口

- 可以使用ssh转发

ssh -L 1313:localhost:8020 [email protected]将服务器localhost:1313上的内容转发到本地8020端口 hugo server -D -d ~/test/public默认会部署在localhost上- 解决办法

hugo server --bind=202.38.72.23 --baseURL=http://202.38.72.23:1313 -D -d ~/test/public

- 解决办法

需要进一步的研究学习

暂无

遇到的问题

暂无

开题缘由、总结、反思、吐槽~~

参考文献

简介

- Cloudflare 作为全球最大的网络服务提供商,全球大约有30%的网络服务由它提供。

- WARP是Cloudflare提供的免费的,没有带宽上限或限制的VPN服务,可以让你在任何地方访问互联网,而不会受到地域限制。

- WARP软件是基于wireguard魔改的。

- WARP有安卓和Windows的客户端,但是使用人数过多,体验并不好

- Linux下通过WARP代理能实现20MB/s的下载速度。

WARP on Linux

安装配置

- 缘由:WARP下的PT做种快得多。(不是,是因为网络硬盘,所以下载多少要占用多少上传)

- 参考教程。

- 脚本和所需文件在

Z:\shaojiemike\Documents\文献\计算机网络目录下。这里先使用fjw的脚本。

- 通过注册脚本

register.py,获得私钥和分配的ip - 配置wg。其中Endpoint端口可从官方文档中找到,默认的2408很可能被封。WARP with firewall · Cloudflare Zero Trust docs

1

2

3

4

5

6

7

8

9

10[Interface]

PrivateKey = xxxx #register.py的私钥

Address = xxx/32,xxx/128 #register.py的ipv4和ipv6

Table = off # off禁止wg修改路由表

[Peer]

PublicKey = bmXOC+F1FxEMF9dyiK2H5/1SUtzH0JuVo51h2wPfgyo=

AllowedIPs = 0.0.0.0/0,::/0

Endpoint = [2606:4700:d0::a29f:c001]:500 #2408, 1701, 500, 4500

PersistentKeepalive = 25 - warp使用的不是标准的wg协议,root下运行,需要通过一个nft脚本

main.sh修改包的3个字节。- 安装nft

apt-get install nftables - 需要

/etc/default/warp-helper文件填写对应的 - ROUTING_ID对应register.py的ROUTING_ID。注意三个数之间没空格

- UPSTREAM对应

wg-conf里Endpoint。比如: ROUTING_ID=11,45,14 UPSTREAM=[2606:4700:d0::a29f:c001]:5001

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

212. 最后开启路由表,Root权限运行` ip route add default dev warp proto static scope link table default`

## WARP on OpenWRT

* 目的:为了防止大量流量通过WARP,导致被官方封禁,所以只在OpenWRT上配置WARP分流github的流量。

* 实现思路:

* 运行python脚本,通过github的API获得所有的github域名ip,

* 使用iptables的warp_out表,将目的地址为github域名ip路由到WARP的虚拟网卡上。

### WARP Wireguard Establishment

```bash

python register.py #自动生成warp-op.conf,warp.conf和warp-helper

mv warp-helper /etc/default

# cat main.sh

# cat warp-op.conf

vim /etc/config/network #填写warp-op.conf内容,默认只转发172.16.0.0/24来测试连接

ifup warp #启动warp, 代替wg-quick up warp.conf

bash main.sh #启动防火墙实现报文头关键三字节修改

nft list ruleset #查看防火墙,是否配置成功

wg #查看warp状态,测试是否连接成果

- 安装nft

这时还没创建warp_out路由表,所以还不能通过WARP出数据。

1 | #/etc/config/network |

然后WebUI点击apply 或者命令行运行ifconfig warp down && ifup

Network planning and design

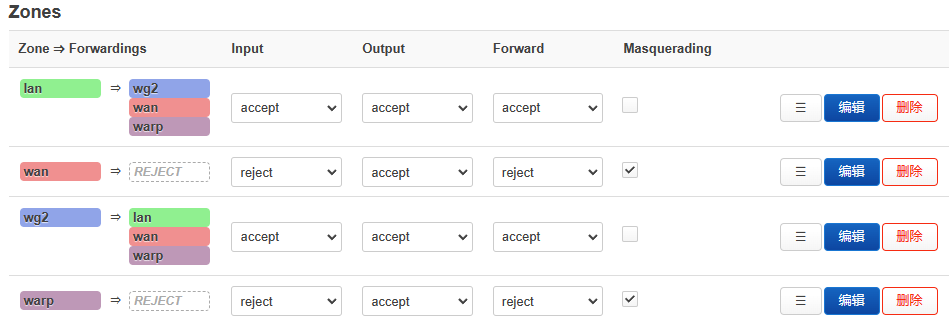

添加了WARP的网络出口后,路由器不在只是通过WAN出数据。防火墙需要更新:

- 原路返回规则。

- 针对有公网ip的接口,需要原路返回。

- 配置来自wan和WARP的信报,使用wan和WARP的路由表,优先级3

- 来自wan的比如来自外部的ssh,为了防止失联。

- 来自WARP的比如

wget --bind-address=WARP_ip来模拟

- 内网地址没有必要配置,因为通过内网地址访问host,则dst必然也是内网地址。因此会匹配main中的内网地址规则。

- 针对有公网ip的接口,需要原路返回。

- wan和WARP的路由表内各自走wan和WARP的网卡

- 为了使得原本wg正常运行,

10: from all lookup main suppress_prefixlength 1- 假如warp_out是defualt规则,该项也是为了防止失联。

- 创建warp_out的空路由表

1000: from all lookup warp_out,优先级1000

1 | root@tsjOp:~/warp# ip rule |

填充warp_out路由表

1 | cd ip_route |

对所有github域名的ip执行类似ip ro add 192.30.252.0/22 dev warp proto static table warp_out操作。

测试

1 | mtr www.github.com |

添加到启动项

修改/etc/rc.local

1 | # Put your custom commands here that should be executed once |

WARP on Windows

基于1.1.1.1 的安装windows版本直接白嫖

需要进一步的研究学习

暂无

遇到的问题

暂无

开题缘由、总结、反思、吐槽~~

参考文献

https://gist.github.com/iBug/3107fd4d5af6a4ea7bcea4a8090dcc7e

glados