简介

- Cloudflare 作为全球最大的网络服务提供商,全球大约有30%的网络服务由它提供。

- WARP是Cloudflare提供的免费的,没有带宽上限或限制的VPN服务,可以让你在任何地方访问互联网,而不会受到地域限制。

- WARP软件是基于wireguard魔改的。

- WARP有安卓和Windows的客户端,但是使用人数过多,体验并不好

- Linux下通过WARP代理能实现20MB/s的下载速度。

WARP on Linux

安装配置

- 缘由:WARP下的PT做种快得多。(不是,是因为网络硬盘,所以下载多少要占用多少上传)

- 参考教程。

- 脚本和所需文件在

Z:\shaojiemike\Documents\文献\计算机网络目录下。这里先使用fjw的脚本。

- 通过注册脚本

register.py,获得私钥和分配的ip - 配置wg。其中Endpoint端口可从官方文档中找到,默认的2408很可能被封。WARP with firewall · Cloudflare Zero Trust docs

1

2

3

4

5

6

7

8

9

10[Interface]

PrivateKey = xxxx #register.py的私钥

Address = xxx/32,xxx/128 #register.py的ipv4和ipv6

Table = off # off禁止wg修改路由表

[Peer]

PublicKey = bmXOC+F1FxEMF9dyiK2H5/1SUtzH0JuVo51h2wPfgyo=

AllowedIPs = 0.0.0.0/0,::/0

Endpoint = [2606:4700:d0::a29f:c001]:500 #2408, 1701, 500, 4500

PersistentKeepalive = 25 - warp使用的不是标准的wg协议,root下运行,需要通过一个nft脚本

main.sh修改包的3个字节。- 安装nft

apt-get install nftables - 需要

/etc/default/warp-helper文件填写对应的 - ROUTING_ID对应register.py的ROUTING_ID。注意三个数之间没空格

- UPSTREAM对应

wg-conf里Endpoint。比如: ROUTING_ID=11,45,14 UPSTREAM=[2606:4700:d0::a29f:c001]:5001

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

212. 最后开启路由表,Root权限运行` ip route add default dev warp proto static scope link table default`

## WARP on OpenWRT

* 目的:为了防止大量流量通过WARP,导致被官方封禁,所以只在OpenWRT上配置WARP分流github的流量。

* 实现思路:

* 运行python脚本,通过github的API获得所有的github域名ip,

* 使用iptables的warp_out表,将目的地址为github域名ip路由到WARP的虚拟网卡上。

### WARP Wireguard Establishment

```bash

python register.py #自动生成warp-op.conf,warp.conf和warp-helper

mv warp-helper /etc/default

# cat main.sh

# cat warp-op.conf

vim /etc/config/network #填写warp-op.conf内容,默认只转发172.16.0.0/24来测试连接

ifup warp #启动warp, 代替wg-quick up warp.conf

bash main.sh #启动防火墙实现报文头关键三字节修改

nft list ruleset #查看防火墙,是否配置成功

wg #查看warp状态,测试是否连接成果

- 安装nft

这时还没创建warp_out路由表,所以还不能通过WARP出数据。

1 | #/etc/config/network |

然后WebUI点击apply 或者命令行运行ifconfig warp down && ifup

Network planning and design

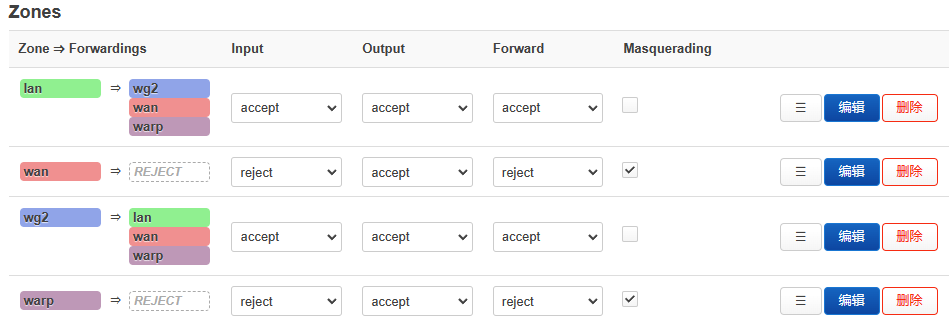

添加了WARP的网络出口后,路由器不在只是通过WAN出数据。防火墙需要更新:

- 原路返回规则。

- 针对有公网ip的接口,需要原路返回。

- 配置来自wan和WARP的信报,使用wan和WARP的路由表,优先级3

- 来自wan的比如来自外部的ssh,为了防止失联。

- 来自WARP的比如

wget --bind-address=WARP_ip来模拟

- 内网地址没有必要配置,因为通过内网地址访问host,则dst必然也是内网地址。因此会匹配main中的内网地址规则。

- 针对有公网ip的接口,需要原路返回。

- wan和WARP的路由表内各自走wan和WARP的网卡

- 为了使得原本wg正常运行,

10: from all lookup main suppress_prefixlength 1- 假如warp_out是defualt规则,该项也是为了防止失联。

- 创建warp_out的空路由表

1000: from all lookup warp_out,优先级1000

1 | root@tsjOp:~/warp# ip rule |

填充warp_out路由表

1 | cd ip_route |

对所有github域名的ip执行类似ip ro add 192.30.252.0/22 dev warp proto static table warp_out操作。

测试

1 | mtr www.github.com |

添加到启动项

修改/etc/rc.local

1 | # Put your custom commands here that should be executed once |

WARP on Windows

基于1.1.1.1 的安装windows版本直接白嫖

需要进一步的研究学习

暂无

遇到的问题

暂无

开题缘由、总结、反思、吐槽~~

参考文献

https://gist.github.com/iBug/3107fd4d5af6a4ea7bcea4a8090dcc7e

glados

Clash的模式

- 系统代理模式:只代理

127.0.0.1:7890上的数据 - TUN代理模式:虚拟网卡,并接管所有的网络层的数据

- 无法封装网络层数据包,无法代理ping, fake-ip还会返回假ip

- TUN与TAP是操作系统内核中的虚拟网络设备:

- TAP等同于一个以太网设备,它操作第二层数据包如以太网数据帧。

- TUN模拟了网络层设备,操作第三层数据包比如IP数据包。

- 舍弃的redir-host模式由于必须返回一个真实ip,因此必需发起dns请求,存在dns泄露

- 默认的fake-ip会对域名的DNS请求返回fake-ip,从而避免DNS泄露。然后根据域名分流将信包发送到对应的上游代理机器,把域名DNS解析工作留给上游机器。

- fake-ip模式,将fake-ip-filter设置为

+.*便等价于redir-host模式

- fake-ip模式,将fake-ip-filter设置为

Clash的配置文件

1 | # RESTful web API listening address |

Clash use Allow LAN

假如服务器和笔记本在LAN下,笔记本的clash软件只需要打开LAN就可以给服务器代理了,是最简单方便的方式。

Clash in Docker

由于UGREEN NAS一直开机,作为代理节点很适合。

首先注意修改代理机场的文件config.yaml的0.0.0.0:9090,以便haishanh/yacd使用。

1 | mixed-port: 7890 |

- 使用

dreamacro/clash^1 - UI使用

haishanh/yacd

Clash in Linux

下载

下载可执行文件

1 | wget https://github.com/Dreamacro/clash/releases/download/v1.11.8/clash-linux-amd64-v1.11.8.gz |

- Clash 运行时需要

Country.mmdb文件,Country.mmdb文件利用GeoIP2服务能识别互联网用户的地点位置,以供规则分流时使用。 - 当第一次启动 Clash 时(使用

./clash命令) 会自动下载(会下载至/home/XXX/.config/clash文件夹下)。自动下载可能会因网络原因较慢,可以访问该链接手动下载。

配置

根据订阅链接配置文件

1 | cd ~/.config/clash |

验证

成功结果

1 | # shaojiemike @ node6 in ~/Download [10:22:54] C:130 |

图形化界面管理

http://clash.razord.top/#/proxies

输入

1 | Host: node6.swangeese.fun |

查看config.yaml,发现是空

1 | mixed-port: 7890 |

常见问题

参考文献

[^2]: Docker 安装 Clash 并对外提供代理服务

https://blog.iswiftai.com/posts/clash-linux/

https://einverne.github.io/post/2021/03/linux-use-clash.html

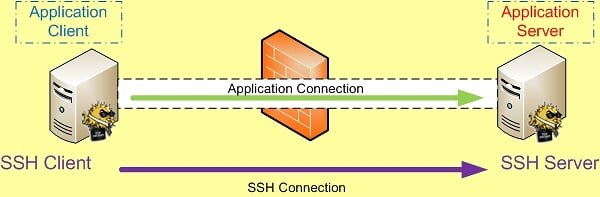

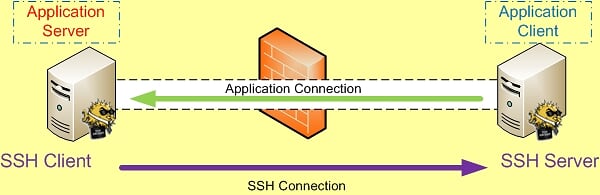

四类ssh转发

SSH 端口转发自然需要 SSH 连接,而SSH 连接是有方向的,从 SSH Client 到 SSH Server 。

而我们所要访问的应用也是有方向的,应用连接的方向也是从应用的 Client 端连接到应用的 Server 端。比如需要我们要访问Internet上的Web站点时,Http应用的方向就是从我们自己这台主机(Client)到远处的Web Server。

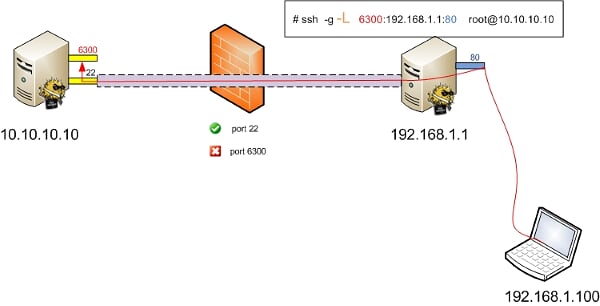

本地转发Local Forward

如果SSH连接和应用的连接这两个连接的方向一致,那我们就说它是本地转发。

1 | ssh -L [bind_address:]port:host:hostport <SSH hostname> |

本地转发在本地这台机器上监听一个端口,然后所有访问这个端口的数据都会通过ssh 隧道传输到远端的对应端口上。命令中的 host 和 <SSH hostname> 可以是不同的主机。

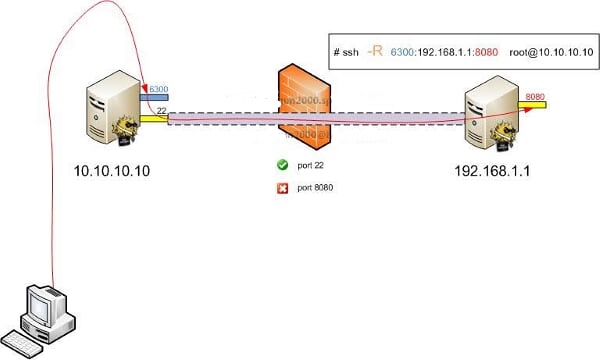

远程转发Remote Forward

如果SSH连接和应用的连接这两个连接的方向不同,那我们就说它是远程转发。

1 | ssh -R [bind_address:]port:host:hostport <SSH hostname> |

远程转发与本地转发正好相反,打开ssh隧道以后,在远端服务器监听一个端口,所有访问远端服务器指定端口都会通过隧道传输到本地的对应端口上,下面是例子。

动态转发

- TODO

X转发

- TODO

实用参数

1 | -C:压缩数据传输。 |

1 | -f Requests ssh to go to background just before command execution. This is useful if ssh is going to ask for passwords or |

常见例子

将发往本机的80端口访问转发到174.139.9.66的8080端口

1 | ssh -C -f -N -g -L 80:174.139.9.66:8080 [email protected] |

将发往174.139.9.66的8080访问转发到本机的80端口

1 | ssh -C -f -N -g -R 80:174.139.9.66:8080 [email protected] |

使用远程管理服务器上的MySQL

1 | ssh -C -f -N -g -L 80:174.139.9.66:8080 [email protected] |

一次同时映射多个端口

1 | ssh -L 8888:www.host.com:80 -L 110:mail.host.com:110 -L 25:mail.host.com:25 user@host -N |

ssh_config设置技巧

客户端

.ssh/config修改

1 | Host * |

服务器端

更改ssh服务器的配置文件/etc/ssh/sshd_config

1 | ClientAliveInterval 60 |

原理同上

重启ssh服务以使配置生效

1 | systemctl restart sshd |

服务器端如何将端口绑定到外部地址上

我们可以把这个映射的端口绑定在0.0.0.0的接口上,方法是加上参数-b 0.0.0.0。

同时修改SSH服务器端 /etc/sshd_config中 GatewayPorts no为 GatewayPorts yes来打开它。

自动重连/保持长时间连接

1 | Host * |

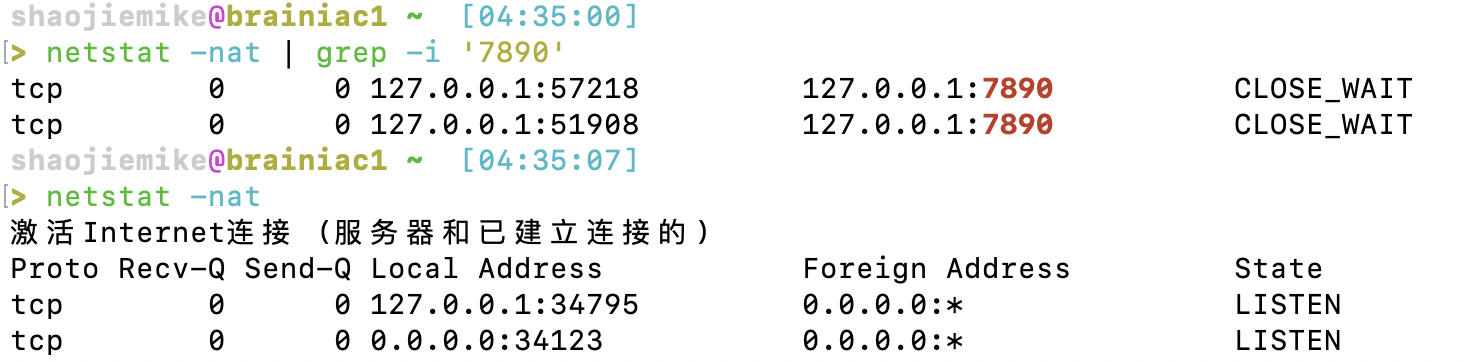

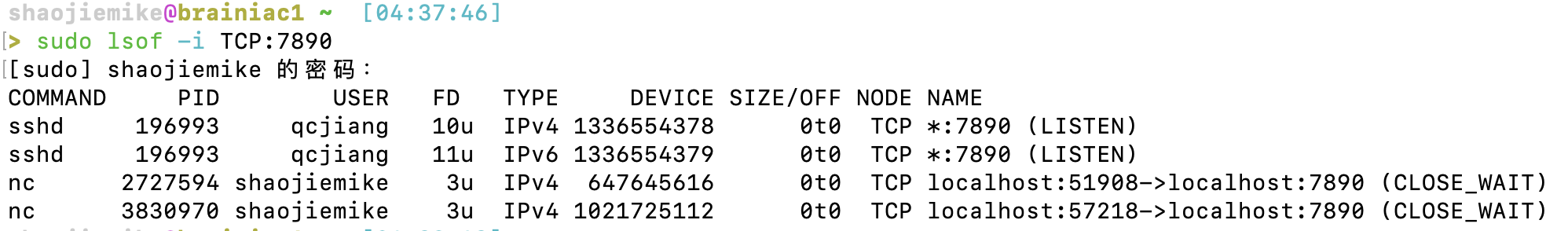

检查隧道状态

- netstat

- ps

- autossh

实践

服务器网站端口转发到本地

1 | ssh -L 6006:127.0.0.1:6006 -N -f -l acsacom snode6.swangeese.fun |

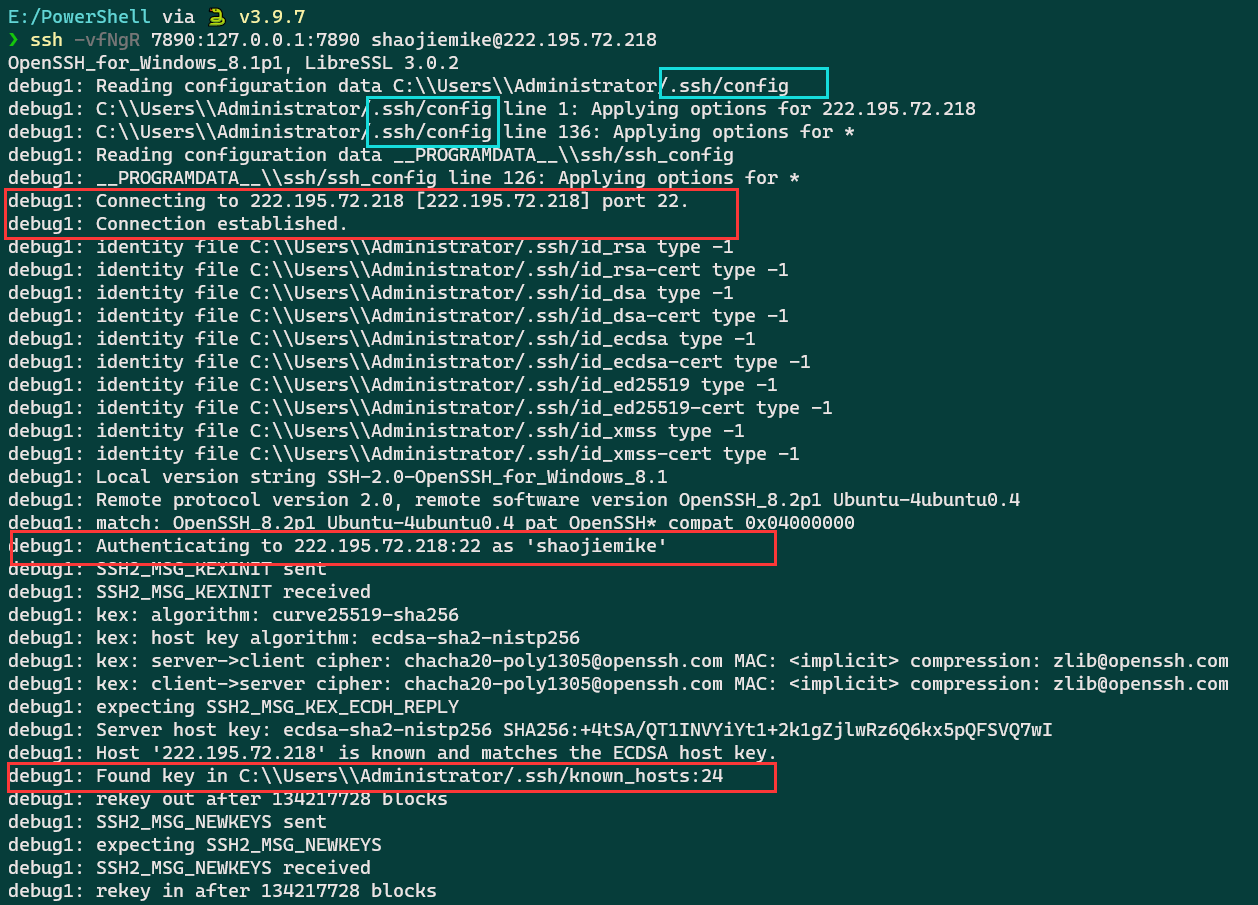

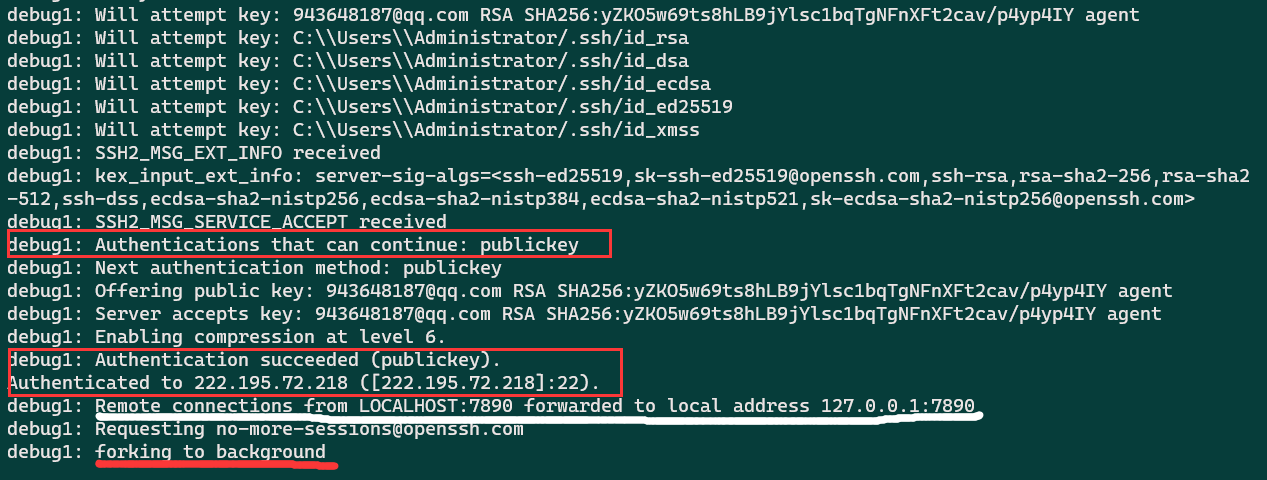

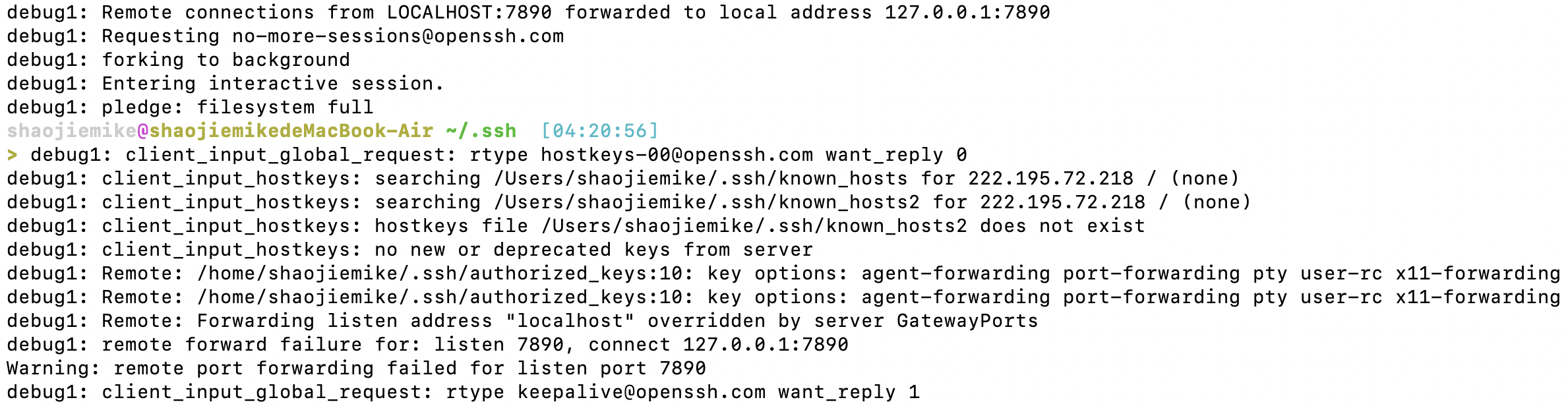

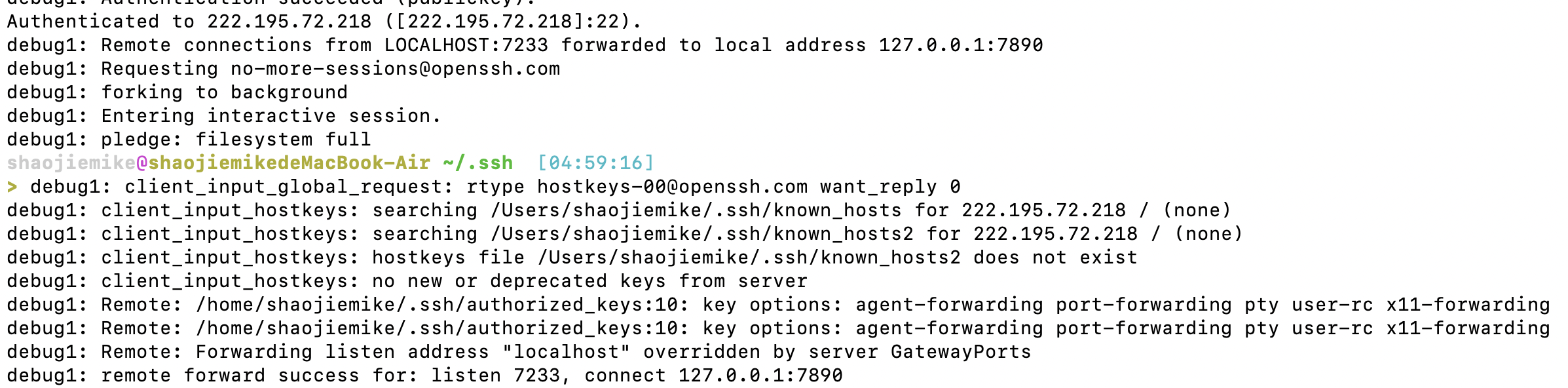

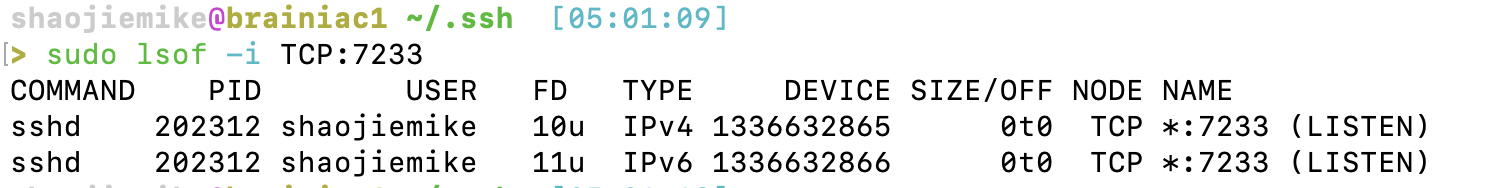

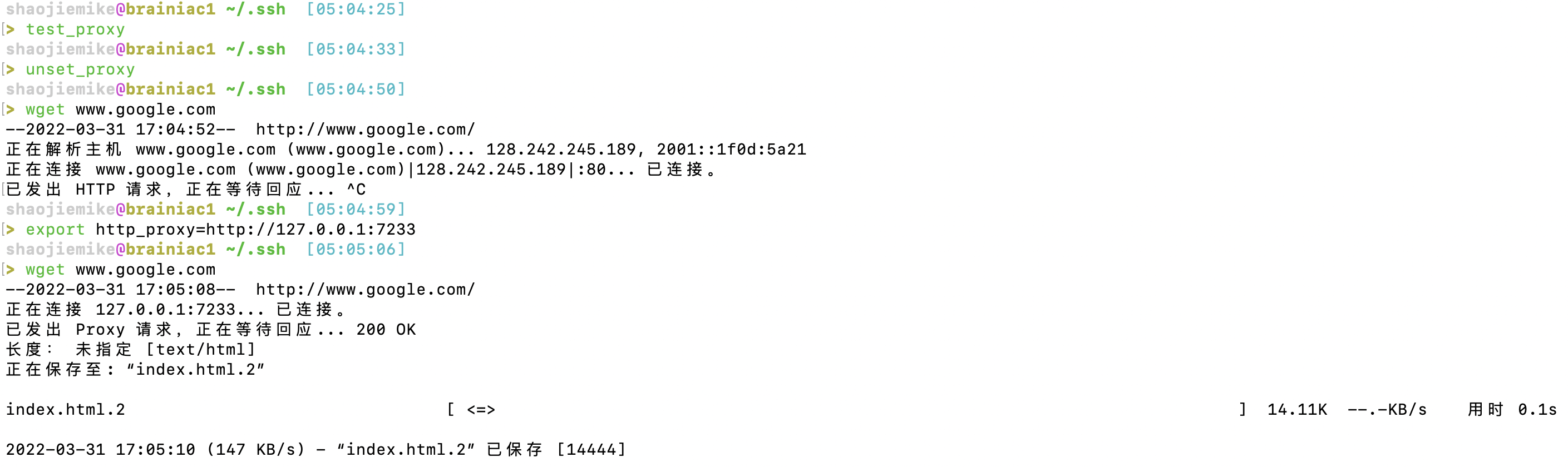

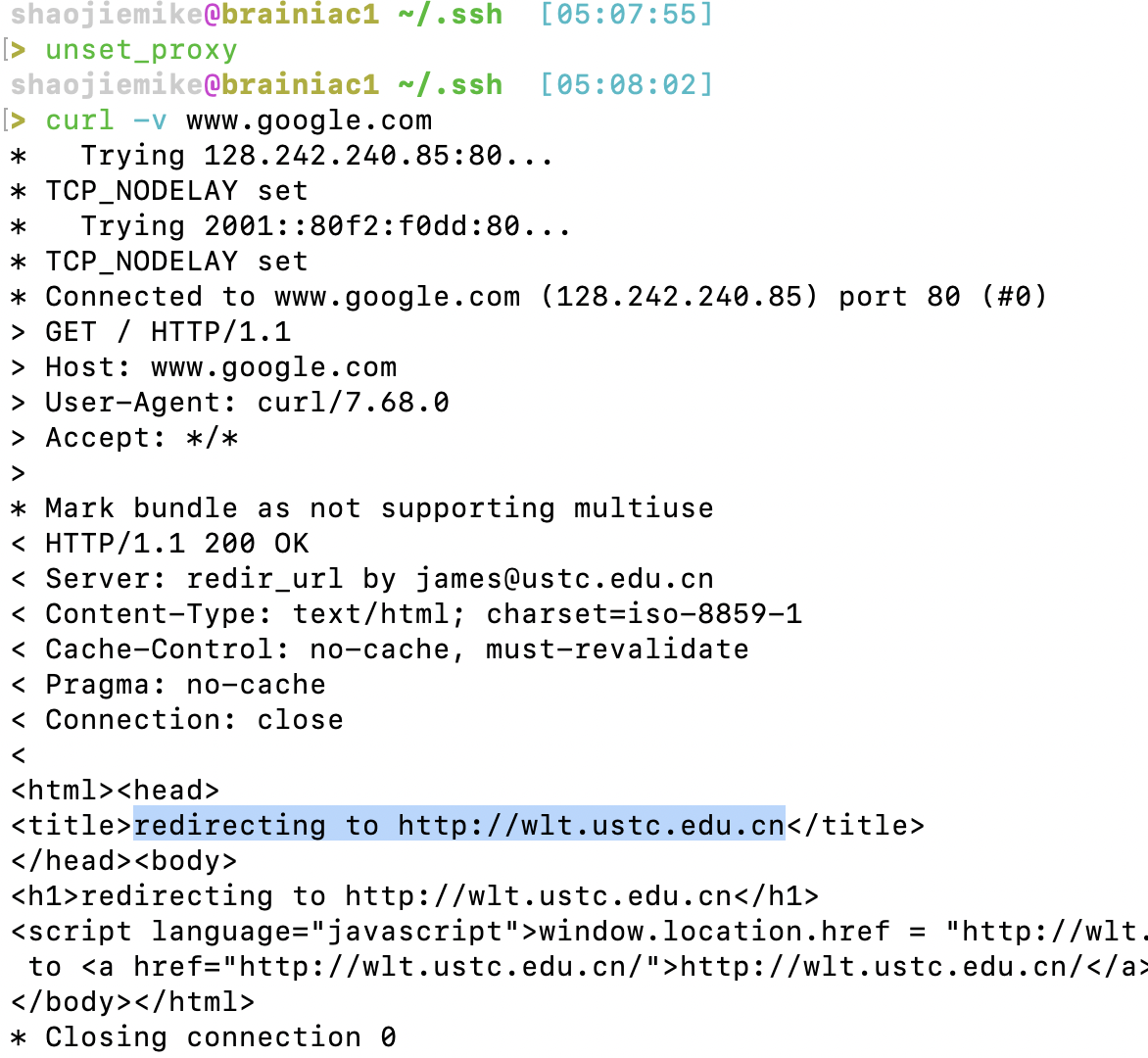

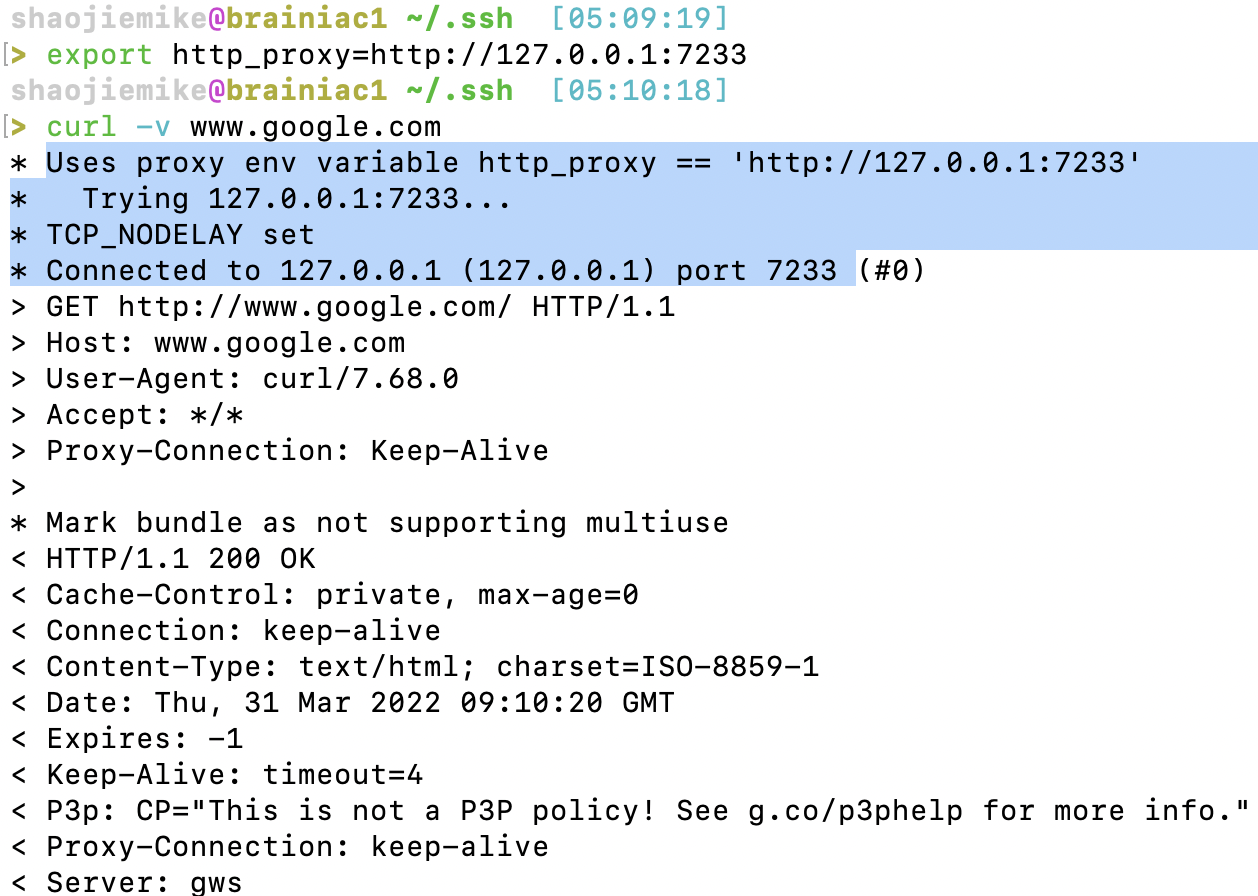

给服务器提供网络代理

本地网络代理到服务器

1 | ssh -fNgR 7333:127.0.0.1:7890 [email protected] |

7333数字不要太小,以免冲突。7890是本地clash端口,80也可以。

1 | #YJH proxy |